DISCLAIMER: Honeysec no se hace responsable de cualquier uso que se le pueda dar a las herramientas que aparecen en el siguiente artículo, incluidos ataques a cualquier dispositivo móvil o tablet. Estas herramientas han sido publicadas con propósitos educativos y sin ninguna garantía.

By: @txambe

Hoy vamos a ver una aplicación muy interesante, PRET, se conecta a través de red o USB y explota las características del lenguaje de impresora determinado. Actualmente PostScript, PJL y PCL son compatibles y reconocidos por la mayoría de las impresoras láser de hoy. Esto permite a PRET hacer cosas interesantes como capturar o manipular trabajos de impresión, acceder al sistema de archivos de la impresora y la memoria.

Instalación

PRET requiere el intérprete Python2. Sin embargo, para la salida de color y el soporte SNMP, es necesario instalar módulos de terceros

Si se ejecuta en una consola de Windows y los caracteres unicode no se muestran correctamente, instalaremos el módulo win_unicode_console:

Para una impresión experimental sin driver (consulte comando de impresión), instalaremos ImageMagick y GhostScript:

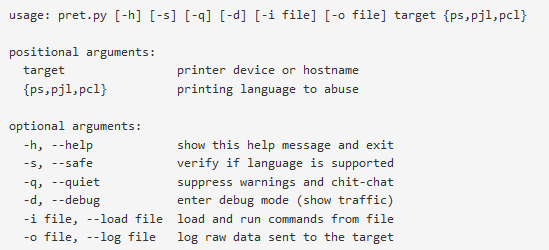

PRET requiere un objetivo válido y un lenguaje de impresora como argumentos. El destino puede ser la dirección IP / nombre de host de una impresora de red (con el puerto 9100 / tcp abierto) o un dispositivo como /dev/usb/lp0 para una impresora USB local. Para descubrir rápidamente todas las impresoras de red en su subred utilizando la transmisión SNMP, simplemente ejecutar PRET sin argumentos:

Otros enlaces de interés:

http://hacking-printers.net/wiki/index.php/Main_Page

Happy hacking.

No hay comentarios:

Publicar un comentario