Autor: @1r0Dm448O

Compartimos en este post la resolución de un reto de JASYP19 realizada por nuestro compañero IVAN, en el que se busca obtener una contraseña (flag) realizando un reversing de un archivo dado.

Descripción

Fecha de liberación: 26 de abril de 2019

Autor: Inter_ferencias (https://twitter.com/inter_ferencias ) y #HackingDesdeCero (https://twitter.com/hashtag/hackingdesdecero)

Dificultad: Bajo-Medio

Objetivo

Formato de flag: JASYP{flag}

Herramientas utilizadas

Resumen:

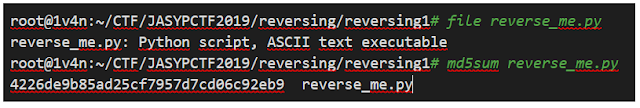

Descargamos a través del link en la parte inferior izquierda de la pantalla el archivo llamado reverse_me.py (4226de9b85ad25cf7957d7cd06c92eb9) y pasamos a realizar un análisis preliminar:

Examinamos el script de Python

Nuestro script necesita que le aportemos un string con lo que probamos su funcionamiento, donde observamos que si no se cumplen las condiciones nos arroja print(print2) > Password incorrecta

Examinando el código podemos saltarnos la validación del script a través del siguiente exploit (get_flag.py):

Y ahí está la flag es: JASYP{CE6F369F5C0F56C3032E4D70E3D0B76}

Autor: 1v4n a.k.a. @1r0Dm448O

Twitter: https://twitter.com/1r0Dm48O

No hay comentarios:

Publicar un comentario