DISCLAIMER: Honeysec

no se hace responsable de cualquier uso que se le pueda dar a las herramientas

que aparecen en el siguiente articulo, incluidos ataques a cualquier dispositivo

móvil o tablet. Estas herramientas han sido publicadas con propósitos

educativos y sin ninguna garantía.

Bluetooth es un sistema inalámbrico de corto alcance utilizado

en redes de área personal (PAN) o una red de dispositivos cerca de una sola

persona. Los dispositivos Bluetooth incluyen teléfonos inteligentes, asistentes

digitales personales (PDA) y dispositivos informáticos.

La gama de Bluetooth fue diseñada originalmente para cerca de tres metros pero su alcanze es a menudo más lejos, y se extiende más allá del espacio personal de una persona. Los atacantes han encontrado que los ataques a estas redes son posibles. Dos ataques comunes son bluesnarfing y bluejacking. Ambos ataques son mucho más fáciles cuando los dispositivos Bluetooth permanecen en modo Discovery.

Riesgo con dispositivos Bluetooth

Cuando los dispositivos Bluetooth se configuran por primera vez, se configuran en el modo Descubrimiento. Los dispositivos Bluetooth utilizan direcciones MAC y, en el modo Descubrimiento, el dispositivo Bluetooth transmite su dirección MAC, permitiendo que otros dispositivos la vean y se conecten a ella. Esto es necesario cuando se emparejan dispositivos Bluetooth.

Ahora explicaré algunos ataques a Bluetooth

1. Bluejacking: Es el envio de SPAM a través de Bluetooth a dispositivos habilitados para Bluetooth a teléfonos móviles y tablets. Una falla en la etapa de inicialización del protocolo Bluetooth permite este ataque. Antes de la sesión, los dispositivos Bluetooth intercambian información durante un período inicial de handshake. En este enlace, el nombre del dispositivo es obligatorio para mostrarse en la pantalla de otro dispositivo. El dispositivo iniciador envía un campo definido por el usuario al dispositivo de destino. El atacante hackea y utiliza este campo para enviar los mensajes no solicitados en el dispositivo de destino.

2. MITM: Este no es un ataque que no sepa. De hecho tengo muchos amigos que en la vida real actúan como hombre en el medio, ya sea por ayudarme o por obtener información que puedan usar para su propio bien. Oh demasiado crítica en mí, de todos modos, volviendo a este tipo de ataque, un atacante puede secuestrar una sesión ya establecida bluetooth para obtener los datos enviados a través de bluetooth. El objetivo principal del atacante es conectar la computadora portátil de la víctima a un punto de acceso falso. El atacante utiliza el dispositivo que recibe los paquetes Bluetooth en modo promiscuo y luego envía los forjados al móvil y al portátil de la víctima.

3. Blueprinting:

Es el proceso de averiguar de forma remota los detalles del dispositivo

habilitado para Bluetooth. Ayuda a averiguar si hay otros dispositivos

habilitados para Bluetooth que son vulnerables. Blueprinting revela los

detalles de fabricación y número de modelo.

4. Bluesmacking:

El ataque Bluesmacking podríamos decir que significa el ping de la muerte. Es

un hecho conocido que los dispositivos habilitados para bluetooth tienen

restricciones en el tamaño de los paquetes de datos. El atacante utiliza el

control de enlace lógico y el protocolo de capa de adaptación (L2CAP) para el

ataque. Los paquetes de gran tamaño que tienen un tamaño mayor que el permitido

se envían al dispositivo habilitado para bluetooth de las víctimas.

5. Bluejacking: Los dispositivos Bluetooth tienen la capacidad de

enviar las llamadas tarjetas de negocios inalámbricas. Una tendencia reciente

ha sido enviar tarjetas de visita anónimas con mensajes ofensivos, y

francamente, es fácil de hacer. Pero no pone los datos en peligro.

El Bluejacking requiere que un atacante esté a menos de 10 metros de un dispositivo. Si alguien esta cerca, probablemente podrías ver su cara. Nunca agregar mensajes de bluejack a su lista de contactos.

El Bluejacking requiere que un atacante esté a menos de 10 metros de un dispositivo. Si alguien esta cerca, probablemente podrías ver su cara. Nunca agregar mensajes de bluejack a su lista de contactos.

6. Denegación

de servicio . Los ataques de DOS se producen cuando un atacante utiliza su

dispositivo Bluetooth para solicitar repetidamente el emparejamiento con el

dispositivo de la víctima. A diferencia de Internet, donde este tipo de

solicitud constante puede hacer caer los servicios, un ataque de DOS por

Bluetooth es en su mayoría simplemente una molestia, ya que ninguna información

puede ser transferida, copiada o alcanzada por el atacante.

Los ataques de DOS son los más fáciles de

realizar y pueden agotar la batería de un dispositivo o paralizar temporalmente

el teléfono o PDA. Sin embargo, dado que este ataque depende de la proximidad

del atacante con la víctima, es fácil detenerlo. Sólo vete.

7. Hide

Attack: Ataca el protocolo de interfaz de usuario de Bluetooth (HID). El

bluetooth de un atacante escanea un PC

en cualquier ubicación y que tenga

activa el funcionamiento bluetooth HID. Una vez que encuentra un PC víctima, el

PC atacante se convierte en un teclado Bluetooth. El atacante ahora tiene

control total y por lo tanto puede hacer lo que quiera.

8. Bluebugging:

Permitiendo a los atacantes acceder remotamente al teléfono de un usuario y

usar sus características, incluyendo escuchar llamadas, reenviar llamadas

entrantes, realizar llamadas y enviar mensajes de texto, y el usuario no se da

cuenta de lo que está pasando . Esto puede resultar en facturas de teléfono

costosas si se utiliza para hacer llamadas premium o internacionales.

Los ataques Bluetooth dependen de la explotación del proceso de solicitud / concesión de permisos que es la columna vertebral de la conectividad Bluetooth.

Los ataques Bluetooth dependen de la explotación del proceso de solicitud / concesión de permisos que es la columna vertebral de la conectividad Bluetooth.

9. El Car

Whisperer es un software que permite

a los atacantes enviar audio y recibir audio de un estéreo de coche habilitado

para Bluetooth. Esto significa que estos atacantes pueden escuchar sus

llamadas.

Hay un montón de aplicaciones de gestión de la batería por ahí que hará esto automáticamente: Tasker y Juice Defender habilitan el NFC , Sony SmartTag son algunos de los que pueden hacer esto para dispositivos Android. Battery Doctor, Battery Life Pro y Battery son tres que pueden hacerlo para iOS.

Hay un montón de aplicaciones de gestión de la batería por ahí que hará esto automáticamente: Tasker y Juice Defender habilitan el NFC , Sony SmartTag son algunos de los que pueden hacer esto para dispositivos Android. Battery Doctor, Battery Life Pro y Battery son tres que pueden hacerlo para iOS.

Herramientas

La tecnología Bluetooth no esta pensada para que el

usuario investigue su funcionamiento. Fue un conjunto de las principales

empresas de telefonía móvil, al igual que la alianza Wi-Fi, las que diseñaron

su implementación en dispositivos móviles y tablets. Por lo tanto, las

correcciones de seguridad a menudo se hacen en forma de actualizaciones de

firmware, por estas empresas cuando surge una amenaza.

Sin embargo, como con la mayoría de las vulnerabilidades de seguridad también es importante que el usuario final sea educado, la gente no sabe lo que están permitiendo o en ejecutando en sus teléfonos .

Sin embargo, como con la mayoría de las vulnerabilidades de seguridad también es importante que el usuario final sea educado, la gente no sabe lo que están permitiendo o en ejecutando en sus teléfonos .

Los hackers crean herramientas para comprometer dichos

móviles vulnerables.

Una de estas herramientas es Super Bluetooth Hack que demuestra características de Bluesnarfing y Bluebugging. Este tipo de ataque de Bluetooth es uno de los más utilizados y es utilizado tanto por hackers profesionales como por personas que sólo quieren divertirse al meterse en los móviles de otros, sin siquiera saber sobre los problemas de seguridad que pueden surgir al hacerlo.

Una de estas herramientas es Super Bluetooth Hack que demuestra características de Bluesnarfing y Bluebugging. Este tipo de ataque de Bluetooth es uno de los más utilizados y es utilizado tanto por hackers profesionales como por personas que sólo quieren divertirse al meterse en los móviles de otros, sin siquiera saber sobre los problemas de seguridad que pueden surgir al hacerlo.

Problemas de seguridad con Super Bluetooth hack

Super hacking Bluetooth es una típica pequeña aplicación Java de 270 KB que se ejecuta en el entorno móvil. Puede causar un gran daño recopilando la información personal de la víctima . No es una herramienta de desvío de autenticación que podría usar ataques de fuerza bruta o de puerta trasera, utiliza el método de ingeniería social para hackear el móvil de la víctima.

A continuación se presentan algunas de las principales amenazas planteadas por esta herramienta:

El atacante puede evitar el emparejamiento enviando un archivo de descarga que si la víctima acepta, podría darle acceso a sus datos personales. En otro método, el atacante podría establecer una combinación de tiempo para intervenir en el móvil de la víctima al acceder físicamente a su teléfono. Por lo tanto, el usuario final debe ser consciente de tales ataques, ya que es uno de los más comunes y más simple método utilizado.

El atacante podría tener acceso al registro de llamadas de la víctima y podría hacer una llamada, ponerlos en espera o colgar. La víctima podría pensar que hay un problema en el teléfono sin embargo en realidad su teléfono está comprometido por el atacante.

Esta herramienta puede hacer que el móvil de la víctima sea extremadamente vulnerable ya que el atacante emite los comandos deseados en el teléfono de la víctima e incluso puede obtener datos en su dispositivo, omitiendo cualquier mecanismo de autenticación. Esto demuestra lo letales que pueden ser tales herramientas que están fácilmente disponibles en la web. Por lo tanto, debemos ser responsables de proteger nuestros móviles también tomando las precauciones necesarias.

Super hacking Bluetooth es una típica pequeña aplicación Java de 270 KB que se ejecuta en el entorno móvil. Puede causar un gran daño recopilando la información personal de la víctima . No es una herramienta de desvío de autenticación que podría usar ataques de fuerza bruta o de puerta trasera, utiliza el método de ingeniería social para hackear el móvil de la víctima.

A continuación se presentan algunas de las principales amenazas planteadas por esta herramienta:

El atacante puede evitar el emparejamiento enviando un archivo de descarga que si la víctima acepta, podría darle acceso a sus datos personales. En otro método, el atacante podría establecer una combinación de tiempo para intervenir en el móvil de la víctima al acceder físicamente a su teléfono. Por lo tanto, el usuario final debe ser consciente de tales ataques, ya que es uno de los más comunes y más simple método utilizado.

El atacante podría tener acceso al registro de llamadas de la víctima y podría hacer una llamada, ponerlos en espera o colgar. La víctima podría pensar que hay un problema en el teléfono sin embargo en realidad su teléfono está comprometido por el atacante.

Esta herramienta puede hacer que el móvil de la víctima sea extremadamente vulnerable ya que el atacante emite los comandos deseados en el teléfono de la víctima e incluso puede obtener datos en su dispositivo, omitiendo cualquier mecanismo de autenticación. Esto demuestra lo letales que pueden ser tales herramientas que están fácilmente disponibles en la web. Por lo tanto, debemos ser responsables de proteger nuestros móviles también tomando las precauciones necesarias.

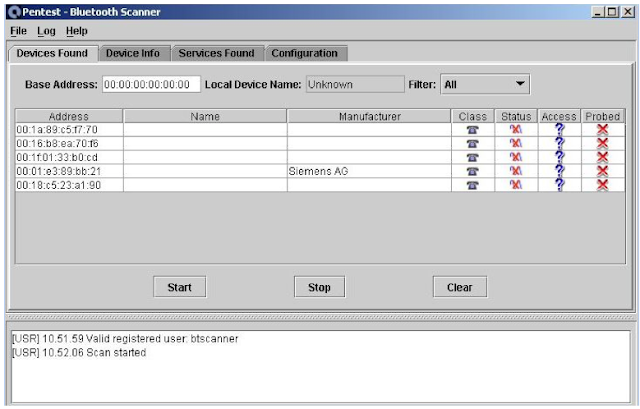

BTScanner

La herramienta Btscanner puede capturar información desde un dispositivo

Bluetooth sin emparejamiento. La configuración es muy pequeña su tamaño es sólo

de 1,05 MB y fácil de instalar. Btscanner realiza una búsqueda de dispositivos y los muestra

en la pantalla y si desea ver más información sólo presione entrar y mostrará

los dispositivos de dirección MAC.

Bluesnarfer

Bluesnarfer descarga el directorio telefónico de cualquier dispositivo móvil vulnerable a Bluesnarfing. Si un teléfono móvil es vulnerable, es posible conectarse al teléfono sin avisar al propietario y obtener acceso a partes restringidas de los datos almacenados.

Bluesnarfer descarga el directorio telefónico de cualquier dispositivo móvil vulnerable a Bluesnarfing. Si un teléfono móvil es vulnerable, es posible conectarse al teléfono sin avisar al propietario y obtener acceso a partes restringidas de los datos almacenados.

Bluediving

Bluediving es una suite de pruebas de penetración de Bluetooth. Implementa ataques como Bluebug, BlueSnarf, BlueSnarf ++ y BlueSmack. Tiene características tales como spoofing de la dirección de Bluetooth, un AT y un socket shell de RFCOMM de los dispositivos como carwhisperer, bss, L2CAP packetgenerator, resetter de la conexión de L2CAP, explorador de RFCOMM y modo de exploración greenplaque

Bluediving es una suite de pruebas de penetración de Bluetooth. Implementa ataques como Bluebug, BlueSnarf, BlueSnarf ++ y BlueSmack. Tiene características tales como spoofing de la dirección de Bluetooth, un AT y un socket shell de RFCOMM de los dispositivos como carwhisperer, bss, L2CAP packetgenerator, resetter de la conexión de L2CAP, explorador de RFCOMM y modo de exploración greenplaque

Sistemas operativos compatibles: GNU Linux 2.4

/ 2.6 y FreeBSD

BTCrack

BTCrack es un PIN Bluetooth y un cookie LINK-KEY. Bluetooth PIN y LINK-KEY Cracker - Bluetooth reconstruye el PIN y LINKEY con los datos capturados durante el intercambio de emparejamiento. El PIN calculado puede usarse para autenticarse contra un dispositivo en modo de emparejamiento (normalmente con un PIN codificado), sin embargo, el LINKEY puede utilizarse para obtener acceso completo al Master y al Slave sin ninguna Interacción del usuario de estos dispositivos . Además, la clave Link resultante se puede utilizar para descifrar los Datastreams entre estos dispositivos.

BTCrack es un PIN Bluetooth y un cookie LINK-KEY. Bluetooth PIN y LINK-KEY Cracker - Bluetooth reconstruye el PIN y LINKEY con los datos capturados durante el intercambio de emparejamiento. El PIN calculado puede usarse para autenticarse contra un dispositivo en modo de emparejamiento (normalmente con un PIN codificado), sin embargo, el LINKEY puede utilizarse para obtener acceso completo al Master y al Slave sin ninguna Interacción del usuario de estos dispositivos . Además, la clave Link resultante se puede utilizar para descifrar los Datastreams entre estos dispositivos.

BLooover

Blooover está realizando el ataque Bluebug. Cuando tenga la intención de instalar la aplicación, debe utilizar un teléfono que tenga implementada la API Bluetooth de Java.

Descarga e instalación à Blooover

Blooover está realizando el ataque Bluebug. Cuando tenga la intención de instalar la aplicación, debe utilizar un teléfono que tenga implementada la API Bluetooth de Java.

Descarga e instalación à Blooover

Contramedidas a los ataques Bluetooth:

1. Mantener apagado el Bluetooth cuando no está en uso

2. Poner códigos PIN largos

3. Limitar la propia energía eléctrica para mantener el alcance de la red dentro del área física

4. Apagar todos los enlaces SCO / eSCO innecesarios

5. Seleccione el lugar adecuado cuando dos dispositivos Bluetooth se reúnan por primera vez y genere las teclas de inicialización.

Happy Hacking

No hay comentarios:

Publicar un comentario